黑客正在积极利用流行的 Elementor Pro WordPress 插件中的高危漏洞在网站上安装后门程序。

Elementor Pro 是一个 WordPress 页面构建器插件,允许用户在不知道如何编码的情况下轻松构建具有专业外观的网站,具有拖放、主题构建、模板集合、自定义小部件支持和用于在线商店的 WooCommerce 构建器。

该漏洞由 NinTechNet 研究员 Jerome Bruandet 于 2023 年 3 月 18 日发现,他本周分享了有关如何在与 WooCommerce 一起安装时利用该漏洞的技术细节。

该问题影响 v3.11.6 及其之前的所有版本,允许经过身份验证的用户(如商店客户或站点成员)更改站点设置,甚至执行完整的站点接管。

研究人员解释说,该漏洞涉及插件的 WooCommerce 模块(“elementor-pro/modules/woocommerce/module.php”)上的访问控制被破坏,允许任何人在未经适当验证的情况下修改数据库中的 WordPress 选项。

该漏洞是通过一个易受攻击的 AJAX 操作“pro_woocommerce_update_page_option”被利用的,该操作存在输入验证执行不力和缺乏功能检查的问题。

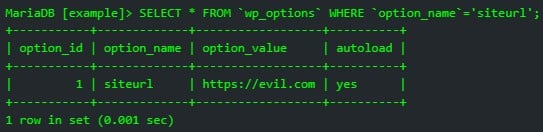

“经过身份验证的攻击者可以利用该漏洞通过启用注册并将默认角色设置为“管理员”来创建管理员帐户,更改管理员电子邮件地址,或者通过更改 siteurl 以及其他许多可能性将所有流量重定向到外部恶意网站,” Bruandet 在一篇关于该错误的技术文章中解释道。

创建恶意重定向 (blog.nintechnet.com)

创建恶意重定向 (blog.nintechnet.com)

需要注意的是,对于要利用的特定漏洞,还必须在站点上安装 WooCommerce 插件,这会激活 Elementor Pro 上相应的易受攻击的模块。

Elementor 插件漏洞被积极利用

WordPress 安全公司PatchStack 现在报告说,黑客正在积极利用此 Elementor Pro 插件漏洞将访问者重定向到恶意域(“away[.]trackersline[.]com”)或将后门上传到被破坏的站点。

PatchStack 表示,在这些攻击中上传的后门名为 wp-resortpark.zip、wp-rate.php 或 lll.zip

虽然没有提供有关这些后门的详细信息,但 BleepingComputer 发现了 lll.zip 存档的样本,其中包含一个 PHP 脚本,允许远程攻击者将其他文件上传到受感染的服务器。

这个后门将允许攻击者获得对 WordPress 站点的完全访问权限,无论是窃取数据还是安装其他恶意代码。

PatchStack 表示,大多数针对易受攻击网站的攻击都来自以下三个 IP 地址,因此建议将它们添加到阻止列表中:

- 193.169.194.63

- 193.169.195.64

- 194.135.30.6

如果您的站点使用 Elementor Pro,则必须尽快升级到版本 3.11.7 或更高版本(最新可用版本为 3.12.0 ),因为黑客已经将易受攻击的网站作为目标。

上周,WordPress强制更新了在线商店的 WooCommerce 支付插件,以解决一个严重漏洞,该漏洞允许未经身份验证的攻击者获得对易受攻击站点的管理员访问权限。

23 年 4 月 10 日更新:更新标题和文章以删除 1100 万参考。这个数字是同时使用免费版和专业版的用户总数。感谢 PluginVulnerabilities 的更正。