黑客现在正在通过大规模互联网扫描在数千个 WordPress 网站上积极探测 Essential Addons for Elementor 插件版本,试图利用本月早些时候披露的一个关键帐户密码重置漏洞。

该严重缺陷被追踪为 CVE-2023-32243,影响 Elementor 5.4.0 至 5.7.1 版的 Essential Addons,允许未经身份验证的攻击者任意重置管理员帐户的密码并控制网站。

PatchStack 于 2023 年 5 月 8 日发现了影响超过一百万个网站的漏洞,并于 5 月 11 日由供应商修复,并发布了插件版本 5.7.2。

2023 年 5 月 14 日,研究人员在 GitHub 上发布了概念验证 (PoC) 漏洞,使该工具广泛可供攻击者使用。

当时,一位 BleepingComputer 读者和网站所有者报告说,他们的网站遭到黑客攻击,黑客利用该漏洞重置了管理员密码。尽管如此,剥削的规模仍然未知。

昨天发布的 Wordfence 报告提供了更多信息,该公司声称观察到数百万次针对网站上是否存在该插件的探测尝试,并阻止了至少 6,900 次利用尝试。

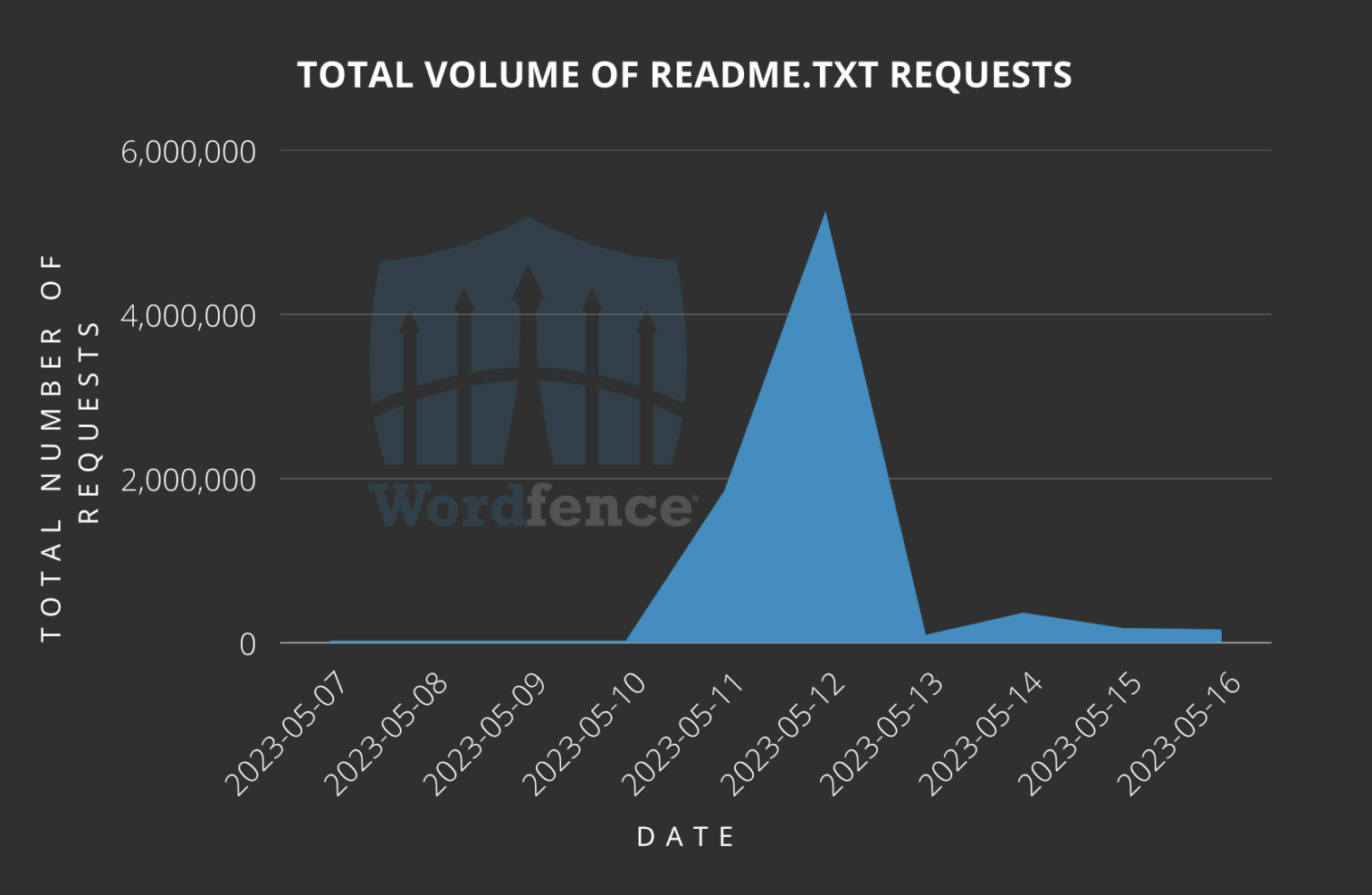

在漏洞披露后的第二天,WordFence 记录了 5,000,000 次探测扫描,寻找插件的“readme.txt”文件,其中包含插件的版本信息,从而确定站点是否存在漏洞。

记录的每日扫描次数 (Wordfence)

记录的每日扫描次数 (Wordfence)

“虽然有些服务会出于合法目的探测安装数据,但我们认为这些数据表明攻击者在漏洞被披露后立即开始寻找易受攻击的站点,” Wordfence 在报告中评论道。

大多数这些请求仅来自两个 IP 地址,“185.496.220.26”和“185.244.175.65”。

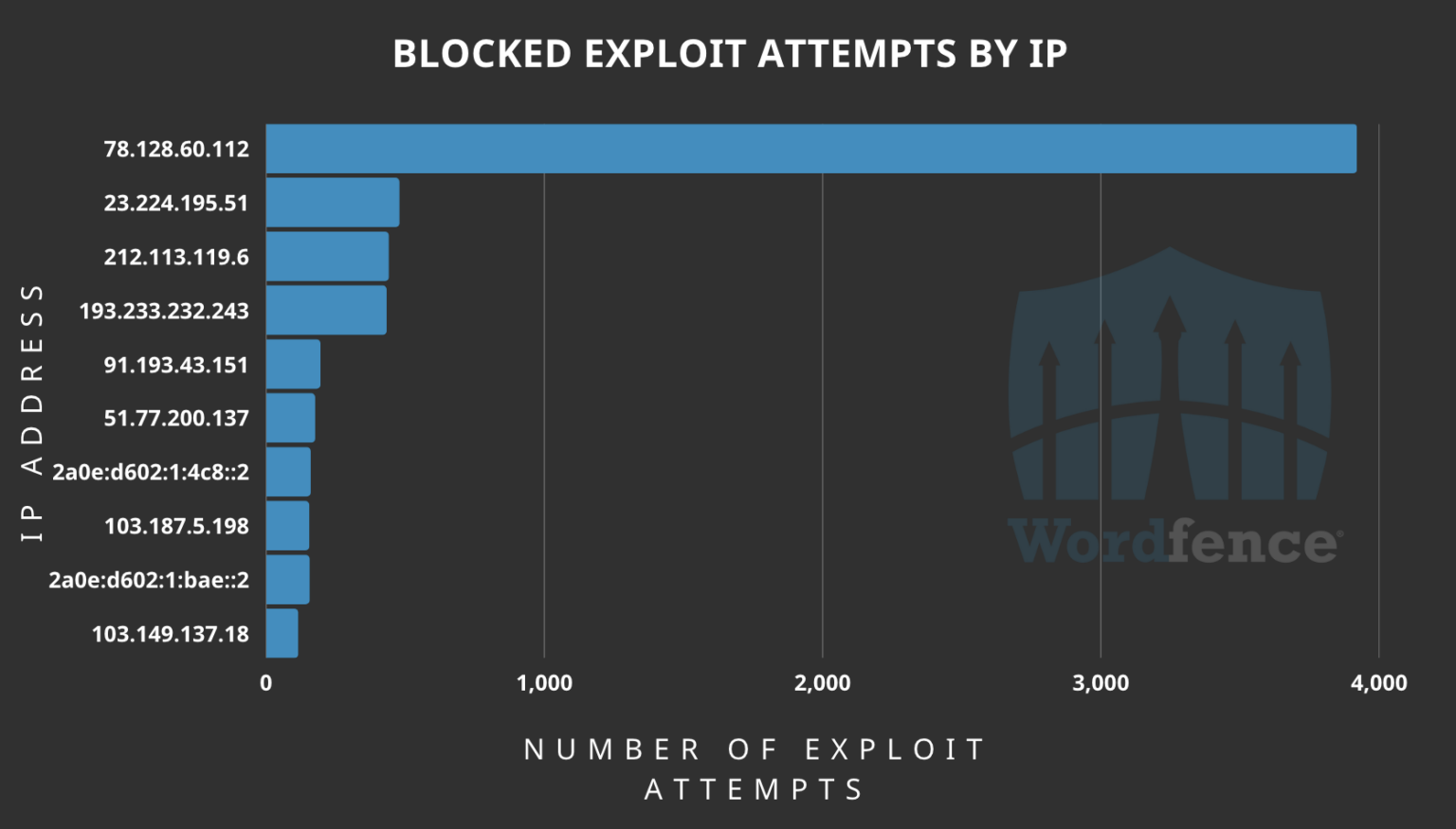

在利用尝试方面,IP地址“78.128.60.112”的数量相当可观,利用了GitHub上发布的PoC漏洞。其他排名靠前的攻击 IP 的尝试次数在 100 到 500 次之间。

大多数利用尝试的起源 (Wordfence)

大多数利用尝试的起源 (Wordfence)

建议使用“Essential Addons for Elementor”插件的网站所有者通过立即安装 5.7.2 或更高版本来应用可用的安全更新。

“考虑到此漏洞很容易被成功利用,我们强烈建议插件的所有用户尽快更新,以确保他们的网站不会受到此漏洞的影响,”Wordfence 建议。

此外,网站管理员应该使用 Wordfence 报告中列出的危害指标,并将违规 IP 地址添加到黑名单中,以阻止这些攻击和未来的攻击。

2023 年 6 月 20 日,Wordfence 的免费安全包的用户将受到 CVE-2023-32243 的保护,因此他们目前也暴露在外。