简易WP SMTP 已修复了一个漏洞,该漏洞使攻击者可以从插件的调试日志文件中捕获密码重置链接,并获得未经授权的对该站点的访问。 超过500,000个WordPress站点使用该插件来配置和发送所有通过SMTP服务器发送的电子邮件,因此它们不太可能最终出现在收件人的垃圾邮件文件夹中。

WPScan 将该漏洞归类为“敏感数据泄露”:

该插件具有一个可选的调试日志文件,该文件以随机名称生成,位于插件文件夹中,并且包含所有发送的电子邮件。 但是,此文件夹没有任何索引页,从而允许访问目录列表已启用或配置错误的服务器上的日志文件。 这可能允许攻击者通过从日志中获取重置链接来重置管理员密码,从而获得未经授权的博客访问。

Easy WP SMTP版本1.4.3包含此修复程序,在插件的文件夹中添加了一个空的“ index.html”文件,以防止任何人浏览文件(即使该服务器上缺少Option -Indexes)。 建议用户立即进行更新,因为该漏洞已经被广泛利用。 几个用户参加了插件的支持论坛,以 报告 在他们网站上的尝试。

NinTechNet的安全研究员Jerome Bruandet报告了此漏洞并发布了 发布 解释攻击者可能如何访问调试日志,在该日志中插件将写入站点发送的所有电子邮件。 使用作者档案扫描,黑客可以找到用户名,然后发送密码重置电子邮件,该电子邮件会通过Easy WP SMTP调试日志文件被截获:

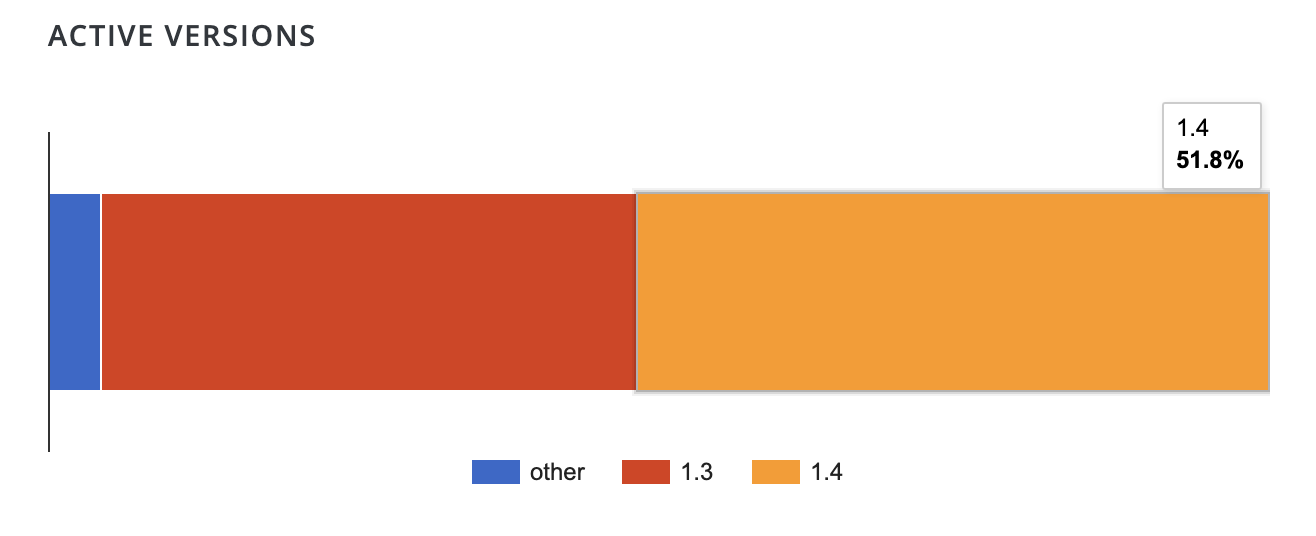

在发布时,大约51.8%的用户使用的是1.4.x版本的插件。 如果没有更具体的细分,则不清楚有多少用户已更新到补丁的1.4.3版本。 约 59,000个网站 今天已经下载了该插件,因此许多安装仍然容易受到攻击。

这是另一种情况,插件上的自动后台更新可以悄悄地节省一天的时间。 为插件启用了自动更新的用户已经收到此修复程序。 旧版WordPress或已禁用自动更新的站点的管理员将需要尽快手动更新。

像这样:

喜欢加载中……